U svetu sajber kriminala, Kimwolf predstavlja botnet koji je uspeo da inficira više od 2 miliona uređaja. Nedavno su njihovi operateri objavili snimak ekrana koji pokazuje da su preuzeli kontrolu nad Badbox 2.0, velikim botnetom iz Kine koji koristi maliciozni softver koji je često unapred instaliran na mnogim Android TV uređajima. I FBI i Google tragaju za osobama odgovornim za Badbox 2.0, a zahvaljujući hvalisanju botmastera iz Kimwolfa, sada imamo jasniju sliku o tome ko bi mogli biti ti ljudi.

U našem prvom članku u 2026. godini, Kimwolf botnet proganja vašu lokalnu mrežu, detaljno su opisane jedinstvene metode širenja koje koristi Kimwolf. Upozorenje je dato da je većina inficiranih sistema neproverenih Android TV uređaja koji se obično reklamiraju kao način za gledanje neograničenih (piratskih) filmova i serija uz jednokratnu naknadu.

U drugom članku iz januara, Ko je imao koristi od Aisuru i Kimwolf botnetova?, naveli smo više izvora koji su tvrdili da trenutni administratori Kimwolfa koriste nadimke “Dort” i “Snow.” Nedavno je bivši saradnik Dorta i Snowa podelio snimak ekrana koji su botmasteri Kimwolfa napravili dok su bili prijavljeni na kontrolni panel botneta Badbox 2.0.

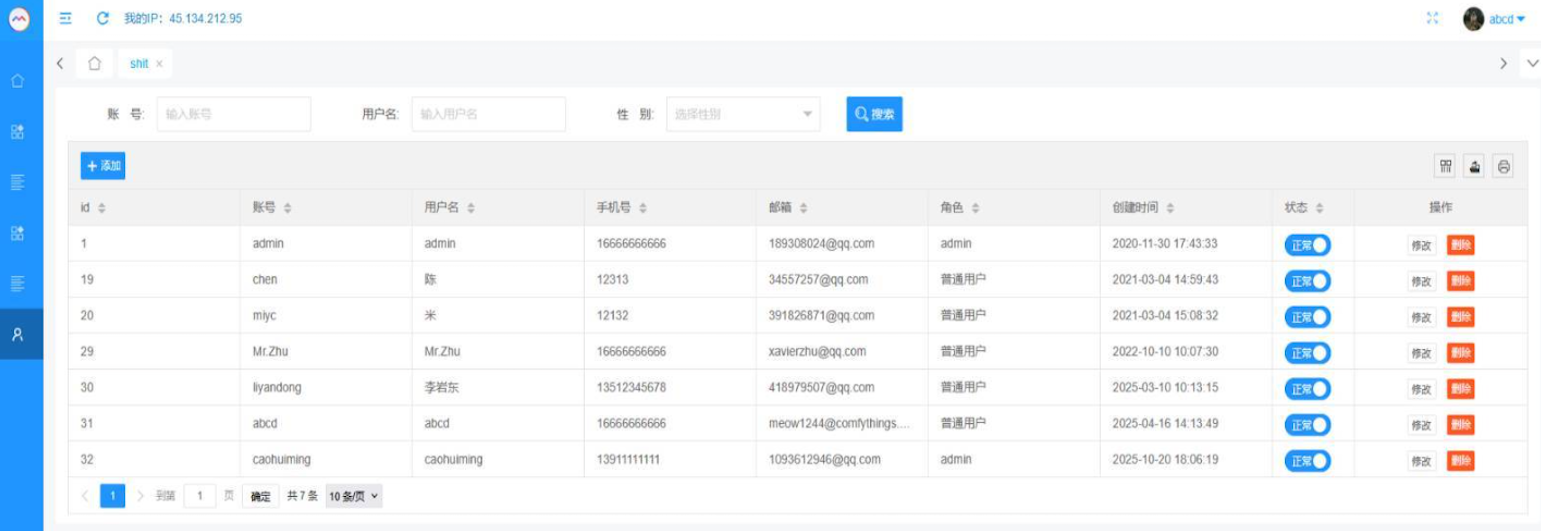

Na tom snimku, koji je prikazan ispod, vidi se sedam ovlašćenih korisnika kontrolnog panela, među kojima je jedan korisnik koji se izdvaja: prema izvoru, nalog “ABCD” pripada Dortu, koji je uspeo da doda svoju email adresu kao validnog korisnika badbox 2.0 botneta.

Kontrolni panel za botnet Badbox 2.0 prikazuje sedam ovlašćenih korisnika i njihove email adrese. Kliknite za uvećanje.

Badbox ima bogatu istoriju koja seže daleko pre nego što je Kimwolf postao poznat u oktobru 2025. godine. U julu 2025. godine, Google je podneo tužbu pod nazivom „John Doe“ protiv 25 neidentifikovanih tuženika koji su optuženi za upravljanje Badbox 2.0, koji je Google opisao kao botnet sa više od deset miliona neovlašćenih Android streaming uređaja uključenih u prevaru sa oglašavanjem. Google je tvrdio da Badbox 2.0 može inficirati uređaje pre nego što ih korisnik kupi, kao i da može inficirati uređaje zahtevajući preuzimanje malicioznih aplikacija sa neproverenih tržišta.

U junu 2025. godine, FBI je izdao upozorenje da sajber kriminalci stiču neovlašćen pristup kućnim mrežama tako što konfigurišu proizvode sa malverom pre nego što korisnik izvrši kupovinu ili inficiraju uređaj tokom preuzimanja potrebnih aplikacija koje sadrže backdoor — obično tokom procesa podešavanja.

FBI je otkrio Badbox 2.0 nakon što je prva kampanja Badbox prekinuta 2024. godine. Prvi Badbox je identifikovan 2023. godine i većinom se sastojao od Android uređaja (TV box-ova) koji su bili kompromitovani malverom pre nego što su kupljeni.

CATHEAD

Pretraga za adresom 34557257@qq.com (prikazanom na snimku ekrana kao korisnik “Chen“) pokazuje da je navedena kao kontakt tačka za više tehnoloških kompanija iz Kine, uključujući:

- Beijing Hong Dake Wang Science & Technology Co Ltd.

- Beijing Hengchuang Vision Mobile Media Technology Co. Ltd.

- Moxin Beijing Science and Technology Co. Ltd.

Web sajt Beijing Hong Dake Wang Science bi mogao biti povezan sa distribucijom i upravljanjem botnetom Badbox 2.0, prema izveštaju HUMAN Security.

Pretragom adrese cathead@gmail.com otkriveno je da je registracija na jd.com (najvećem kineskom online trgovcu) obavljena 2021. godine pod imenom “Chen Daihai.”

U međuvremenu, XAVIER je još jedna ličnost koja se povezuje sa Badbox 2.0. Cached verzija web sajta astrolink[.]cn, sačuvana na archive.org, pokazuje da sajt pripada kompaniji za razvoj mobilnih aplikacija, a na stranici za kontakt se pojavljuje ime Chen Daihai.

Ova veza između korisnika u panelu Badbox 2.0 i poznatih ličnosti u kineskoj tehnološkoj industriji sugeriše da bi se moglo raditi o organizovanoj grupi koja stoji iza ove pretnje.

NEOVLAŠTENI PRISTUP

Ideja da botmasteri Kimwolfa imaju direktan pristup botnetu Badbox 2.0 predstavlja značajan problem. Oni su shvatili kako mogu zavarati usluge rezidencijalnih proksi da prenose maliciozne komande na ranjive uređaje u okviru mreže korisnika.

Uređaji koji su najčešće meta su IoT uređaji poput neovlašćenih Android TV box-ova i digitalnih foto okvira koji nemaju očigledne sigurnosne mere. Da biste ih kompromitovali, dovoljno je poslati jednu komandu.

Naša istraživanja su otkrila da su mnogi od ovih ranjivih proksi provajdera preduzeli mere kako bi sprečili klijente da pristupaju lokalnim mrežama.

Ipak, izvor snimka ekrana Badbox 2.0 sugeriše da botmasteri Kimwolfa imaju skriveni pristup kontrolnom panelu Badbox 2.0, što im omogućava da direktno učitavaju malver na TV box-ove povezane sa ovim botnetom.